Cuando la violencia salta al ciberespacio

Algunas lecciones de desinformación tras la captura de “El Mencho”

Ver más

Microsoft registra fallas en su infraestructura

Las fallas en sus servicios se concentran en Norteamérica y serán restrablecidas.

Ver más

Ciberseguridad en Navidad

Por qué las empresas son más vulnerables durante esta temporada decembrina.

Ver más

La nueva vulnerabilidad de la IA: datos basura

Investigaciones de Anthropic y universidades de EE. UU. revelan cómo las IA pueden degradarse.

Ver más

Por qué el Anciano Ingenuo es un Mito Obsoleto

La generación productiva en México es el nuevo objetivo de los ciberdelincuentes.

Ver más

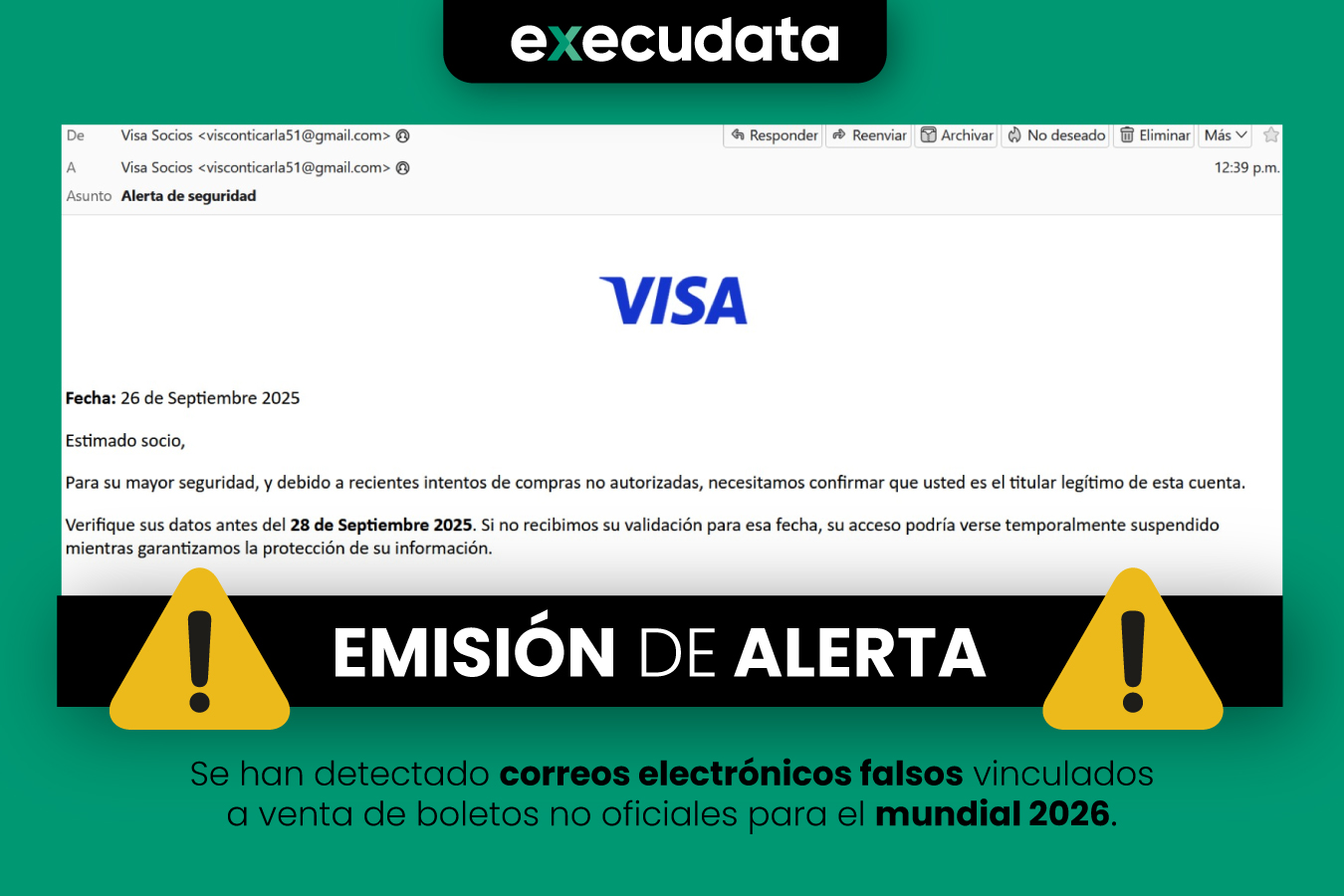

¿Vas a comprar boletos para el Mundial 2026?

En Execudata hemos detectado nuevas modalidades de fraude relacionadas con el Mundial 2026

Ver más

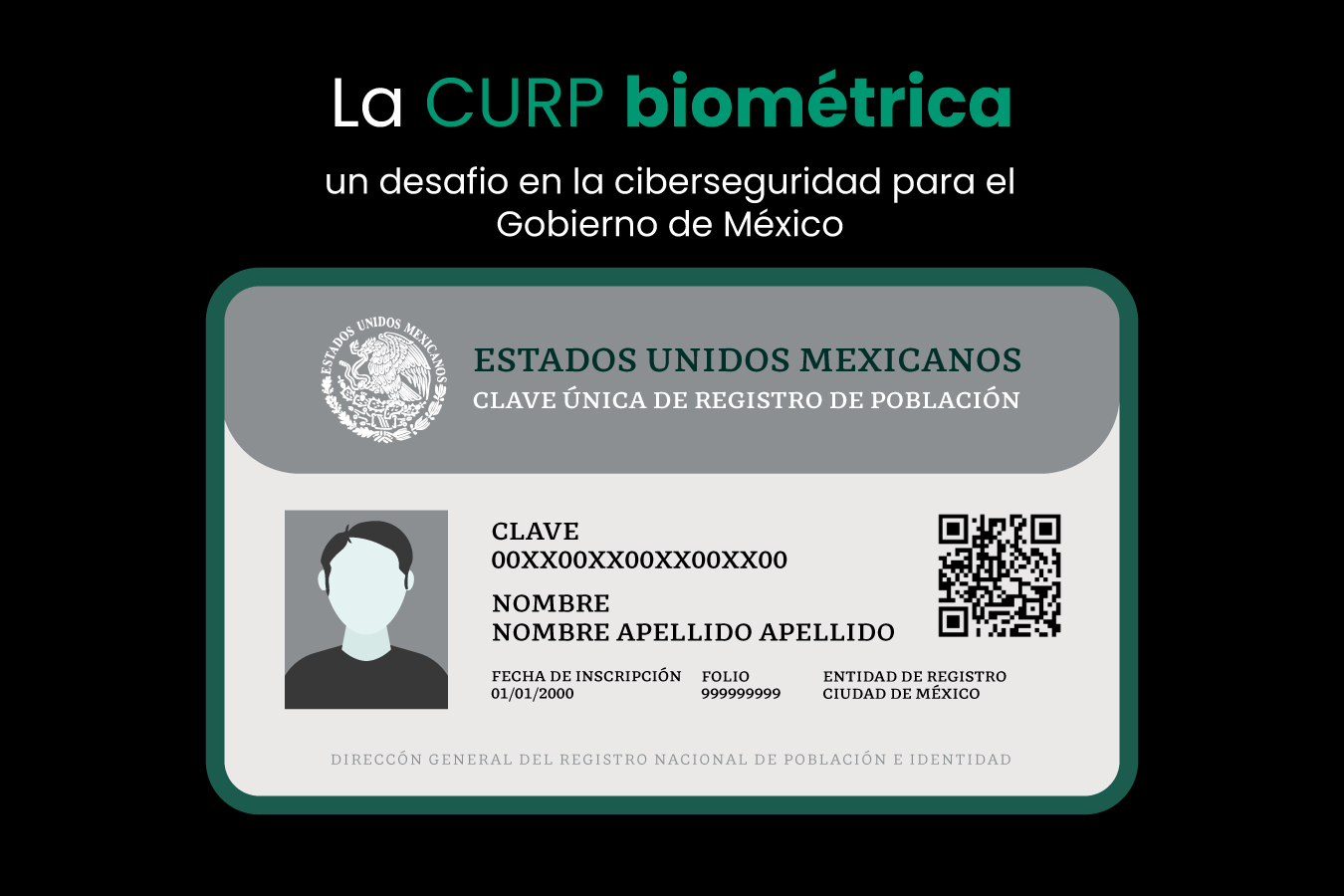

¿Qué pasa con la fotos de IA?

Los datos biométricos y la inteligencia artificial una encrucijada de nuestra era.

Ver más

Cookies: ¿qué son y cómo afectan tu privacidad?

No todas las cookies son malas, pero algunas de sí pueden representar un riesgo para tu privacidad.

Ver más

¿Seguro que és tu banco?

En el último informe de Proofpoint se menciona que este tipo de ataques aumentó un 119%

Ver más

¿Cómo proteger a tus hijos en el regreso a clases?

Desde Execudata hacemos un llamado para fortalecer la seguridad digital de las niñas y los niños

Ver más

¿Cuándo están los niños listos para la tecnología?

No hay una edad mágica, pero sí hay señales, contextos y medidas clave que ayudan a tomar decisiones

Ver más

Falla masiva en servicios en la nube

, miles de usuarios alrededor del mundo experimentaron interrupciones en plataformas clave

Ver más

Protección de Infraestructura en Municipios

Los municipios pequeños también dependen de infraestructuras críticas digitales

Ver más

Que siempre se sientan protegidas

Este Día de las Madres podemos decirle “te amo” también con acciones que cuidan de su bienestar

Ver más

Una barrera clave, la verificación en dos pasos

La 2FA se ha convertido en una de las herramientas más efectivas para blindar tus accesos digitales.

Ver más

Entretenimiento digital y ciberseguridad

¿Qué riesgos existen? y cómo protegerte cuando juegas o compras en linea

Ver más

El gran apagón de la península ibérica

Una llamada de atención sobre la ciberseguridad en infraestructuras críticas

Ver más

¿Cómo cuidar tu TDC?

Las tácticas más comunes de los ciberdelincuentes para robar datos de tarjetas de crédito

Ver más

La importancia de la concienciación

Claves para la ciberseguridad en la era de la Inteligencia Artificial

Ver más

Protege tu seguridad digital

Evita ser víctima de fraude o estafas a través de redes sociales

Ver más

Nuevo aumento en fraudes digitales en México

Estafas por WhatsApp y redes sociales van en crecimiento

Ver más